基于真实企业环境搭建,实测 SASE 零信任架构叠加传输专线的访问性能与使用体验。通过实际带宽、访问路径与权限…

一、测试背景

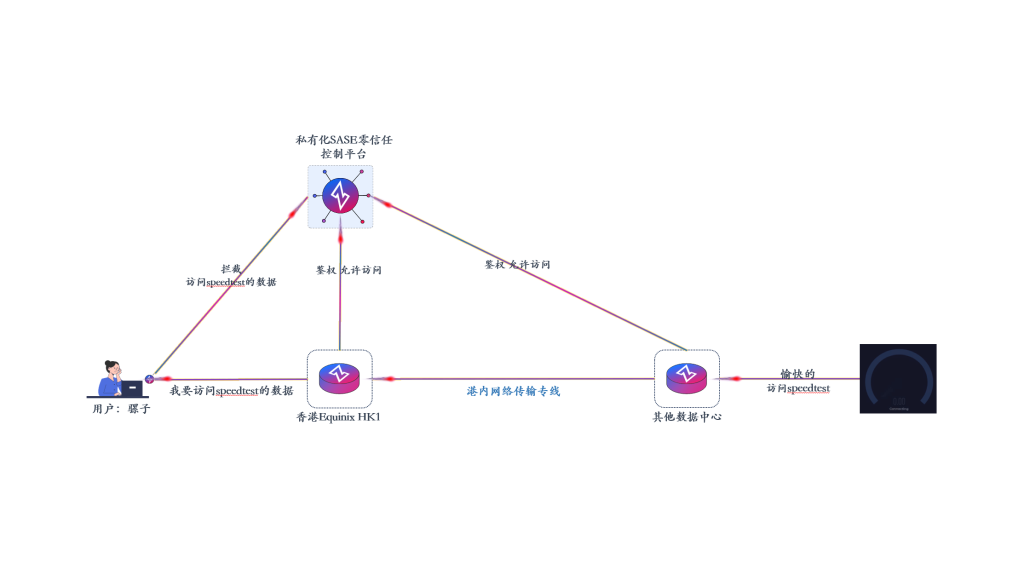

近期在多个项目中,频繁看到 零信任访问(SASE / ZTNA)与传输专线叠加使用的方案组合。一方面提升访问安全性,另一方面又提升核心业务的网络性能。

基于这一背景,我尝试在现网环境中测试 开源零信任方案 OpenZiti,并叠加在已有的高速传输专线上,观察在真实带宽条件下的影响。

二、测试环境说明

本次测试在实际环境中完成,未使用模拟链路。

- 终端侧:部署 SASE / 零信任客户端

- 访问流量:Speedtest 测速业务

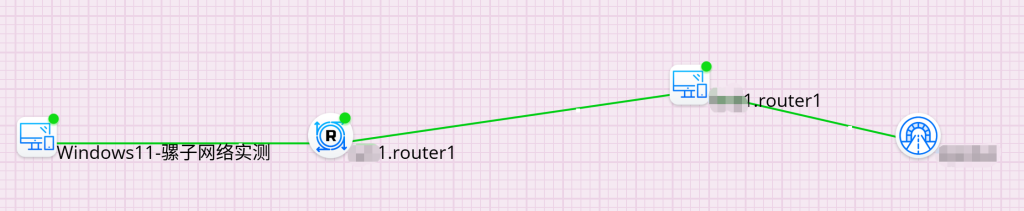

网络路径:

- 流量首先进入 香港 Equinix 数据中心

- 经骨干网络传输至 香港 Mega Gateway 数据中心

- 再访问目标应用进行测速

测试环境下,骨干网络具备充足带宽冗余,用于验证零信任叠加后对性能的影响。

三、测试现象与功能验证

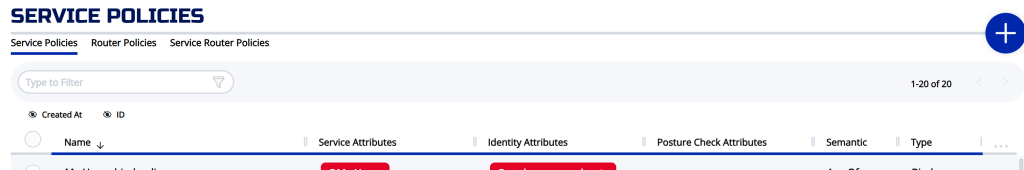

3.1 策略实时生效

在后台控制台中,可以实时调整用户访问策略。

在测试中,新用户或新权限配置,约 1–2 分钟内即可生效,无需修改网络设备或重新建立隧道。

在员工权限变更或账号停用场景下,访问权限可以立即回收,没有“账号还在、权限未关”的风险。

3.2 精细化访问控制

每台终端、每个人都能被单独定义访问范围:

- 用户 A 仅允许访问财务系统(举例speedtest)

- 用户 B 仅允许访问代码仓库(举例)

- 不同应用之间相互隔离

该模式避免了传统“一连通就全网可见”的问题,有效降低内部横向访问风险。

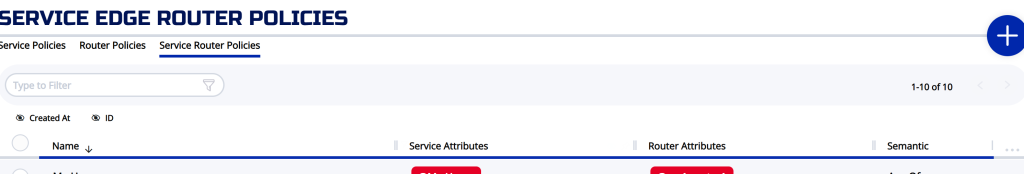

3.3 传输路径可控

在后台策略中,可以为不同用户或业务指定不同的传输路径:

- 核心业务流量指定走固定传输专线

- 普通办公流量走常规互联网链路

这种方式在不改变终端使用习惯的前提下,实现了业务级别的路径区分,对稳定性和资源利用都有明显帮助。

3.4 全链路身份校验

从终端到应用的每一次访问,可以同时满足:

- 用户身份

- 设备身份

- 访问策略

访问除了在“入口”校验,还在整个访问过程中持续生效。

四、性能测试说明

本次性能结果是在以下条件下获得:

- 骨干网络具备充足带宽余量

- 公网侧仍存在 5Gbps 以上可用带宽

在测试条件良好的情况下,零信任叠加传输专线并未成为性能瓶颈,高速传输能力得以保留。

需要说明的是,实际结果仍会受到公网质量与链路状态影响,测试数据仅用于验证架构可行性。

五、常见、且不好解决的实际场景

企业在全球都有业务,系统逐步 SaaS 化。

真正让 IT 和行政头疼的,不是网络能不能通,而是谁能访问、该不该给、什么时候收回。

人员越来越复杂:

- 正式员工按部门分工

- 当地有外包 IT、实施商、运维供应商

- 有些人只来几个月,却需要访问内部系统

传统做法的问题:

- 权限偏大,省事

- 项目结束忘记关

- 难做到“只给某一个系统”

这类场景开始“必须用 SASE”

SASE 的价值是让访问更可控。

外包人员:

- 只允许访问指定系统

- 不暴露内网

- 项目结束即可立即收回

正式员工:

- 不同部门访问不同系统

- 在办公室和外地,权限可以相同

SaaS 和内部系统:

- 不再分散管理

- 访问记录可以统一审计

对公司安全管理要求来说:不只是“能不能用”,而是“有没有被正确地使用”。

六、个人观点

SASE 更适合中大型企业或对安全与合规要求较高的企业。在这类环境中,精细化的权限控制和完整的审计能力,是保证业务发展的必要条件。

但需要客观看待的是,SASE 在提升安全性的同时,会增加管理成本。例如权限频繁调整、策略配置与变更,都会增加日常运维和协同的复杂度。业务规模有限、人员结构相对固定,过早引入复杂的SASE安全体系,只能影响工作效率。

对于中小企业或以日常办公为主的场景,SD-WAN 或传统 SSL仍然是现实、性价比更高的选择。在不影响业务顺畅运行的前提下,逐步提升网络能力和安全水平,比一次性上复杂的SASE更符合实际需求。